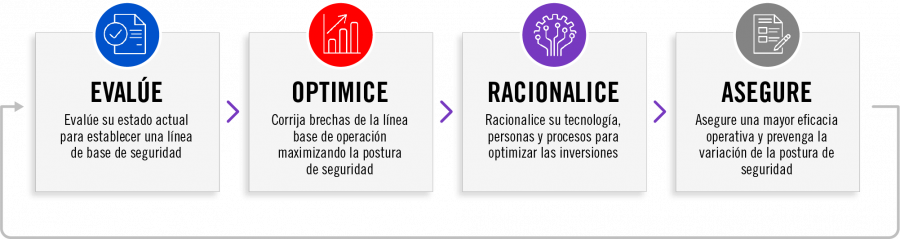

La validación de seguridad de Cymulate permite a las empresas desafiar, evaluar y optimizar su postura de ciberseguridad frente a la evolución de las amenazas, de forma simple y continua.

Cymulate es la única plataforma con gestión extendida de la postura de seguridad para empresas que necesitan garantizar su seguridad frente al panorama de amenazas en constante evolución. La validación de seguridad continúa se implementa en tan solo una hora y automatiza las evaluaciones de riesgos de seguridad, empoderando a los profesionales y líderes de la ciberseguridad para desafiar, administrar, evaluar, controlar y optimizar su postura de seguridad cibernética de manera simple y continua de un extremo a otro, bajo todo el marco MITRE ATT&CK®.

Fundada en 2016

Expertos con amplia experiencia en tecnología y especializados en seguridad empresarial

Base de clientes Enterprise en todas las industrias en LATAM, NAM, EMEA, Asia

Más de 450 clientes a nivel mundial

Presencia global con oficinas en USA, UK, España, India e Israel.

Beneficios Clave

Evalúa y gestiona riesgos

Analiza la postura de seguridad y gestión de riesgo de terceros, como socios externos de la cadena de suministro, candidatos a fusiones y adquisiciones y organizaciones en busca de un seguro cibernético.

Validación de controles de seguridad

Valida la efectividad mediante la evaluación comparativa de la resistencia a los ataques antes y después de que se realice un cambio en su entorno.

Visibilidad 24/7

Postura de seguridad total, evaluando dónde se encuentran sus brechas de seguridad de forma continua o bajo demanda.

Medición de ROI y racionalización de inversión

Postura de seguridad total, evaluando dónde se encuentran sus brechas de seguridad de forma continua o bajo demanda.

Actualización constante

Ponga a prueba las últimas amenazas que surjan, actualizando la plataforma diariamente con Inteligencia de Amenazas Inmediatas, permitiendo a las organizaciones evaluar rápidamente su capacidad de recuperación.

Búsqueda de eslabones débiles

Comprenda el “modus operandi” de los ataques cibernéticos encontrando los eslabones débiles en la postura de seguridad, donde una amenaza potencial puede eludir con éxito los controles de seguridad.

¿Cómo Funciona?

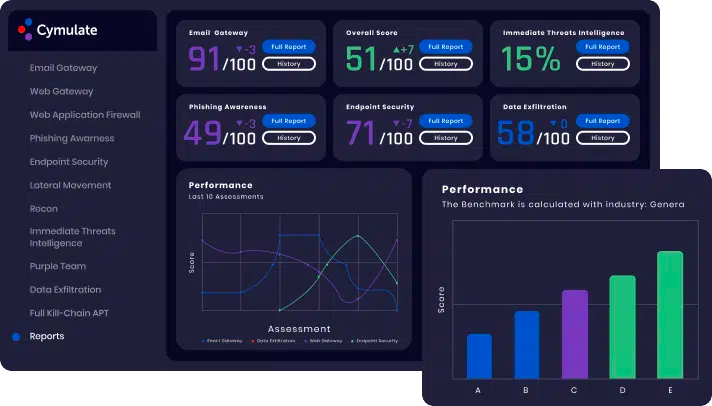

La validación de seguridad de Cymulate combina evaluaciones de reconocimiento externo, conciencia de seguridad, resiliencia de la infraestructura y validación del control de seguridad en una plataforma. Cymulate proporciona una puntuación de seguridad y una guía de remediación procesable para todos los siguientes:

Reconocimiento Externo: proporciona análisis, puntajes técnicos, cuantitativos y continuos para los activos digitales de cara al público, descubriendo inteligencia organizacional y de credenciales que un pirata informático puede usar en un ataque.

Conciencia de seguridad: el vector de “phishing” proporciona todos los recursos para crear una campaña de” phishing” interna y así identificar a los empleados que son susceptibles a estos ataques.

Resiliencia de la infraestructura: emula a un hacker que se ha ganado el acceso a la red de su empresa y se mueve lateralmente en busca de activos valiosos. Aplica tácticas y técnicas de hackers para descubrir errores de configuración y debilidades en la infraestructura.

Validación del control de seguridad: Te permite orquestar ataques simulados que validan los controles de seguridad de los correos electrónicos, la web, aplicaciones en la web, “endpoints” y controles de seguridad DLP. La plataforma se actualiza diariamente con nuevas amenazas, ataques, tácticas y técnicas adversas para que pueda validar la efectividad actual de sus controles de seguridad contra amenazas emergentes.

Automatización del Equipo Púrpura

El Equipo Púrpura es un marco abierto para la creación y automatización de escenarios de ataque personalizados que aprovecha ampliamente el marco MITRE ATT&CK®, permitiéndole a los equipos de seguridad crear escenarios simples y complejos de comandos. El módulo incluye una amplia biblioteca de comandos, herramientas y plantillas de evaluación. Los escenarios personalizados se pueden utilizar para ejercitar los manuales de respuesta a incidentes, la búsqueda proactiva de amenazas y para automatizar los procedimientos de garantía de seguridad.

La validación de seguridad continua de Cymulate es segura de ejecutar en la cadena de producción y no interrumpirá las operaciones comerciales. Es automatizado y se puede realizar bajo demanda o de forma continua.

XSPM

Simulación de ataques

¿Qué tan bien se están desempeñando mis controles y procesos de seguridad? Obtenga visibilidad en tiempo real para conocer y controlar el entorno dinámico de el negocio y la postura de ciberseguridad con el que opera, maximizando el ROI de sus controles de seguridad.

Automatización del Equipo Rojo

¿Dónde y que tan vulnerable es mi superficie de ataque y cómo puede un hacker traspasar mis defensas? Identifica y mitiga el riesgo en tiempo real, ayudando a los equipos de seguridad a concentrar sus esfuerzos en las vulnerabilidades atacables y exposiciones que tienen impacto y pueden poner a la organización en riesgo real.

CYCLONE

Automatización del Equipo Púrpura

Ayuda a desarrollar las capacidades de búsqueda de amenazas, optimizar la tecnología de detección de amenazas y ejercitar los manuales de respuesta a incidentes. Diseñe, automatice y lance escenarios de ataque donde correlaciona los hallazgos del control de seguridad y valida su efectividad.

Resiliencia del grupo APT

(Amenaza Persistente Avanzada)

Simule ataques APT para identificar áreas de mejora:

- Detección y prevención

- Contención y mitigación

- Recopilación de artefactos y análisis forense cibernético

Validación del SOC

(Centro de operaciones de seguridad)

Mejore el rendimiento del SOC y ayude a mejorar las métricas clave:

- Eficacia de detección y alerta

- Tiempo promedio para la detección

- Tiempo promedio de respuesta

MITRE ATT&CK®

El marco MITRE ATT&CK® es una base de datos global de conocimientos de tácticas y técnicas basadas en observaciones del mundo real. Ha sistematizado las tácticas y técnicas de los adversarios, proporcionando una taxonomía común y un marco de referencia sobre las cadenas de ciberataques.

14 tácticas del marco ATT&CK

La matriz ATT&CK para empresas describe la cadena de ciberataques en 14 tácticas. Las tácticas son realizadas con muchas técnicas y sub-técnicas, demasiadas para enumerarlas aquí, tomando en cuenta que la implementación de una técnica individual puede tener miles de variaciones.

Por ejemplo, para validar la seguridad del correo electrónico contra ataques de “phishing”, tan solo una técnica ATT&CK equivale a miles de correos electrónicos con diferentes archivos adjuntos. Se deben crear cargas útiles para encontrar las que pueden entrar sin ser detectadas por los controles de seguridad del correo electrónico.

CYMULATE

Auditoría Contínua de su Postura de Seguridad

La plataforma proporciona evaluaciones de riesgos basadas en expertos en inteligencia de amenazas, que son fáciles de usar para todos los niveles y se actualizan constantemente.

También proporciona un marco abierto para que los hackers éticos creen y automaticen ejercicios de equipo rojo y púrpura y programas de garantía de seguridad, adaptados a sus políticas de seguridad y entorno único.